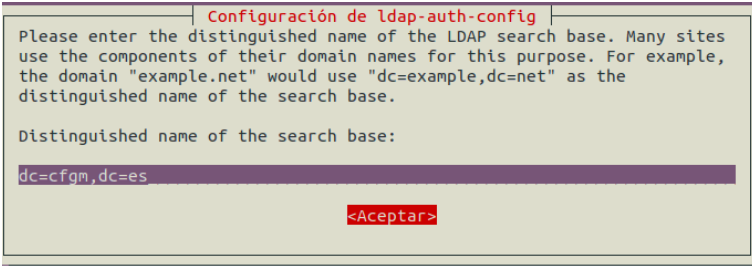

Configurando Ubuntu

En esta última semana hemos estado configurando el servicio de LDAP, en nuestro sistema operativo Ubuntu, a parte de esto, hemos hecho ciertas configuraciones con él, crear usuarios con su correspondiente fichero ldif bien configurado y compartir carpetas mediante nfs, y dándole privilegios en función de lo que queramos.